Proxy Radius

DASAR TEORI

Proxy umumnya digunakan untuk memberikan layanan caching ke jaringan local dengan mengunakan squid cache. Client-client proxy tidak perlu mengakses langsung halaman web yang ditujunya, melainkan cukup dengan mengambilnya di cache server (proxy)

Cara kerjanya adalah ketika ada client yang mengkses suatu alamat web, maka squid akan menyimpan file-file halaman web tersebut ke dalam cache lokal proxy tersebut untuk kemudian diberikan lagi kepada client yang mengakses halaman web yang sama, ketika ada client yang mengakses halaman web yang sama, proxy server hanya melakukan pengecekan ke server yang dituju, apakah obyek yang disimpan di cache local proxy masih sama dengan yang ada di server web tujuan, apabila ternyata telah ada perubahan barulah proxy server memintakanya untuk client yang mengakses server web tujuan, sementara itu file yang diberikan kepada client tersebut juga akan disimpan di direktori cache pada proxy sever, dan begitu seterusnya sehingga secara tidak langsung metode ini akan menghemat bandwidth dan secara tidak langsung akan mempercepat koneksi internet, selain fungsi diatas proxy server juga dapat digunakan untuk membuat kebijakan keamanan untuk jaringan lokal. Proxy server juga memiliki fungsi untuk memblokir situs-situs tertentu serta memblok beberapa kata-kata yang tidak diperbolehkan untuk diakses

Aplikasi proxy server yang paling populer digunakan adalah squid, dikarenakan squid memiliki tingkat performa yang baik dan keamanan yang relatif lebih baik daripada aplikasi-aplikasi proxy server lainya. Autentikasi pada squid dapat digunakan untuk memberi batasan user-user mana saja yang boleh mengakses proxy server dan user mana yang diperbolehkan, untuk mengaktifkan autentikasi kita memerlukan autentikator yang akan menangangi urusan autentikasi, salah satunya dengan menggunakan RADIUS sebagai autentikasi user proxy.

PERCOBAAN

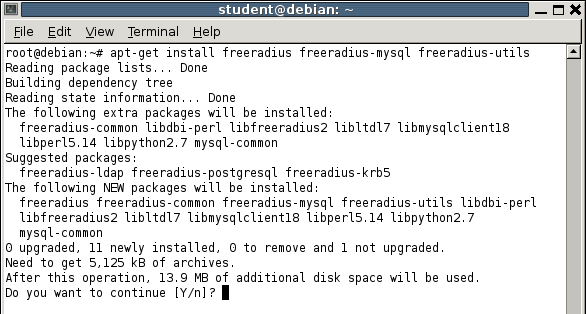

· Install freeradius:

#apt-get install freeradius freeradius-mysql freeradius-utils

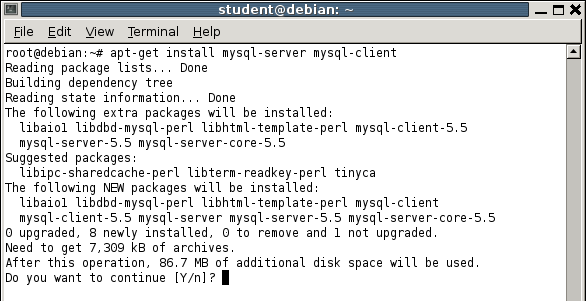

· Install database mysql:

#apt-get install mysql-server mysql-client

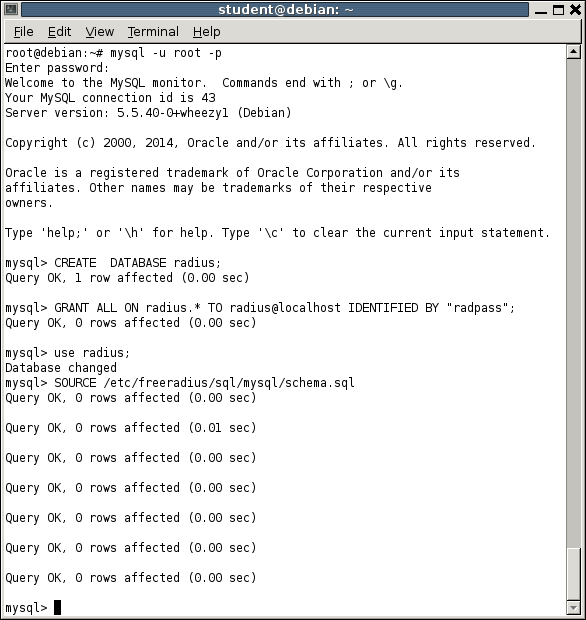

Membuat database dan memberikan privilege ke user radius:

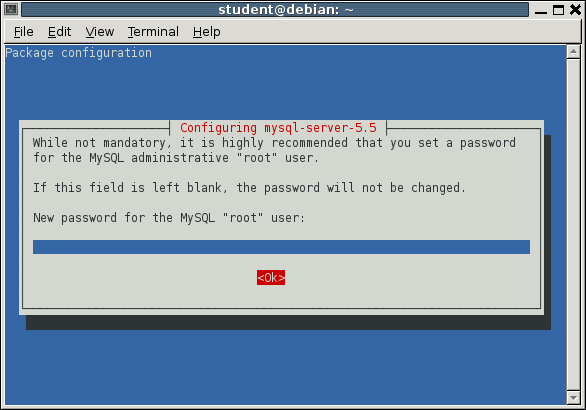

#mysql -uroot -p

kemudian masukkan password root mysql.

#CREATE DATABASE radius;

#GRANT ALL ON radius.* TO radius@localhost IDENTIFIED BY “radpass”;

impor tabel dari radius:

#mysql> use radius;

#SOURCE /etc/freeradius/sql/mysql/schema.sql

#exit

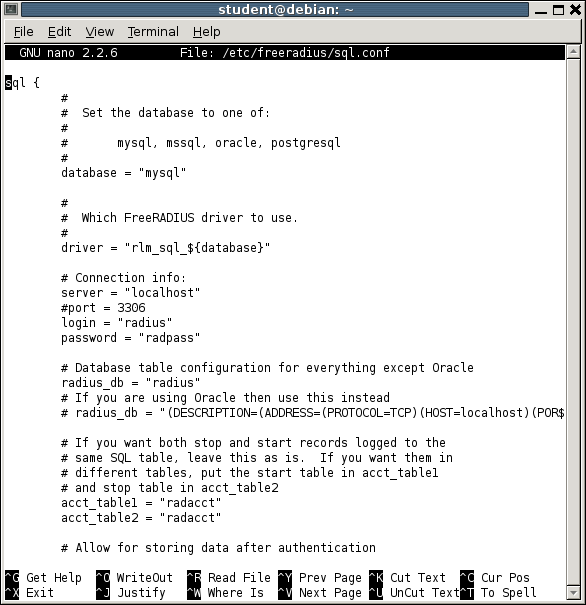

Buka file /etc/freeradius/sql.conf dan masukkan database mysql:

# Connection info:

server = “localhost”

#port = 3306

login = “radius”

password = “radpass”

# Database table configuration for everything except Oracle

radius_db = “radius”

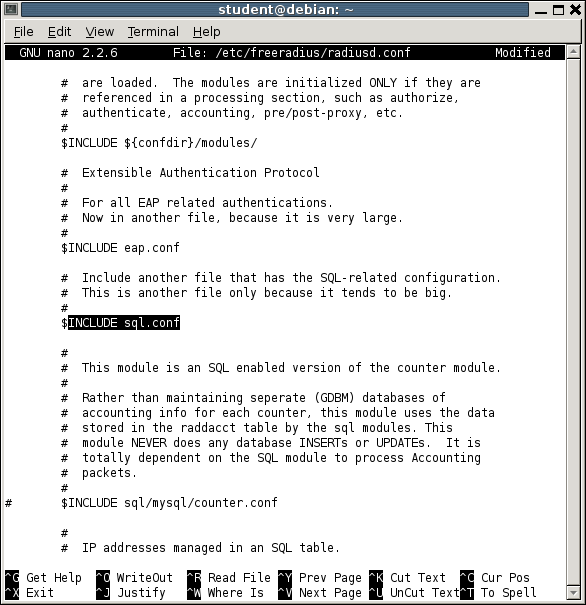

Buka file /etc/freeradius/radiusd.conf, hilngakan tanda comment pada baris berikut.

$INCLUDE sql.conf

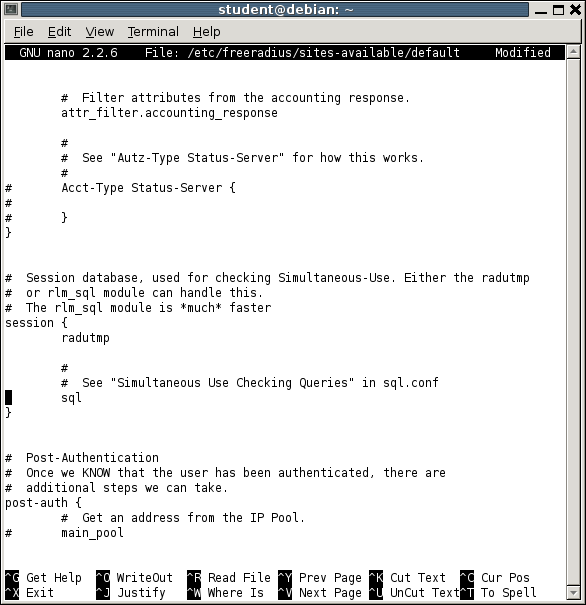

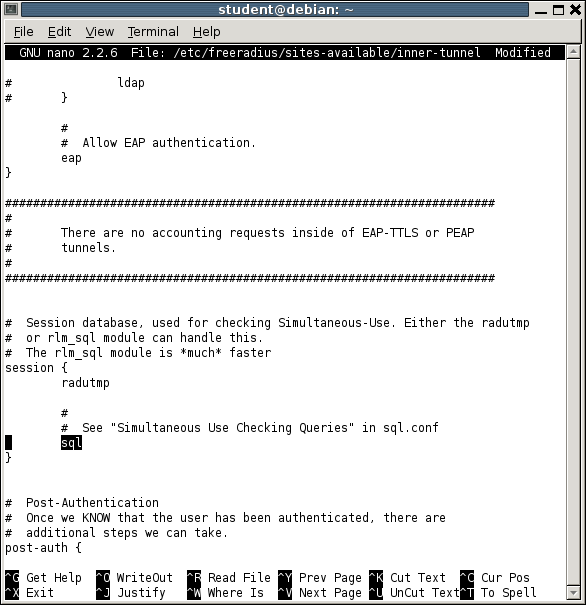

Edit /etc/freeradius/sites-available/default dan hilangkan tanda comment pada baris yang mengandung ‘sql’ di bagian authorize{} dan‘sql’ di bagian accounting{}, dan ‘sql’ di bagian session{}.

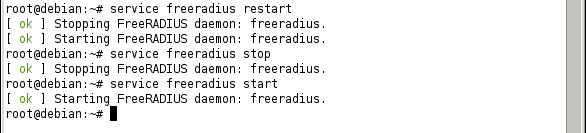

Mengecek apakah radius berjalan dengan baik:

#service freeradius restart

#service freeradius stop

#service freeradius start

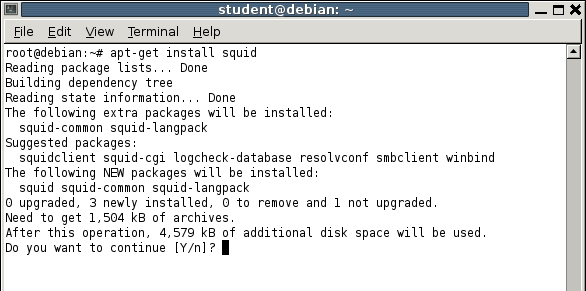

Install squid:

# apt-get install squid

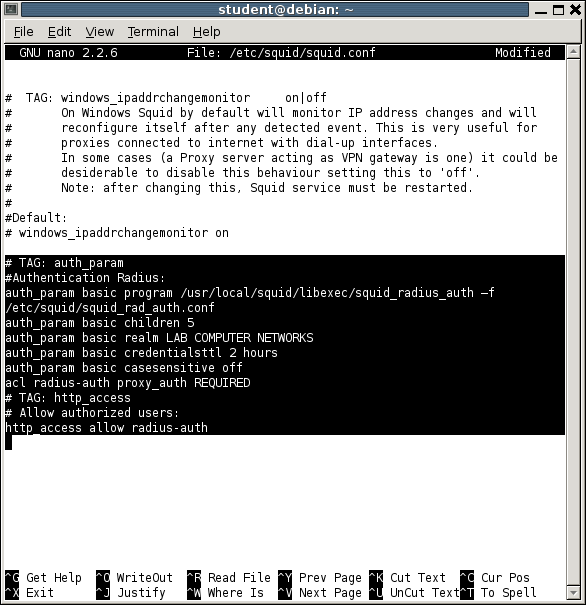

Buka file /etc/squid/squid.conf dan tambahkan konfigurasi dibawah ini:

# TAG: auth_param

#Authentication Radius:

auth_param basic program /usr/local/squid/libexec/squid_radius_auth –f

/etc/squid/squid_rad_auth.conf

auth_param basic children 5

auth_param basic realm LAB COMPUTER NETWORKS

auth_param basic credentialsttl 2 hours

auth_param basic casesensitive off

acl radius-auth proxy_auth REQUIRED

# TAG: http_access

# Allow authorized users:

http_access allow radius-auth

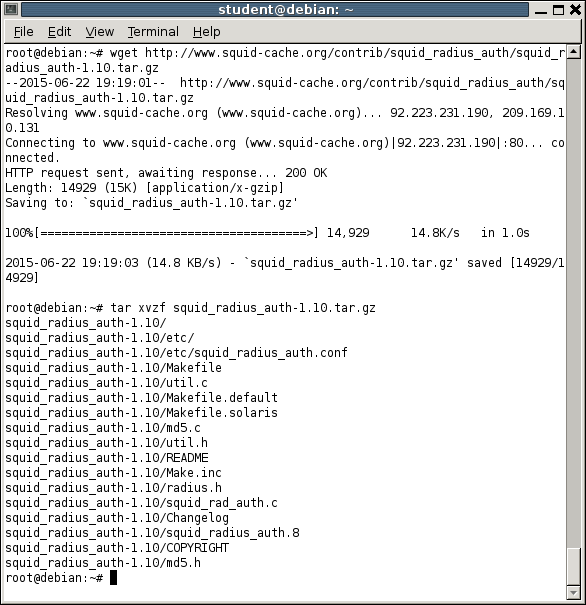

Download plugin radius:

# wget http://www.squidcache.org/contrib/squid_radius_auth/squid_radius_auth1.10.tar.gz

Ekstrak file:

# tar xvzf squid_radius_auth-1.10.tar.gz

Pindah direktori:

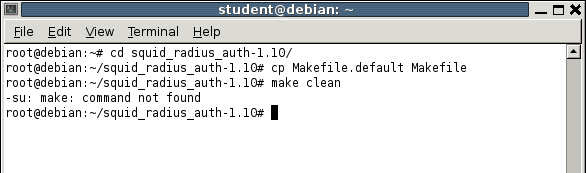

# cd squid_radius_auth-1.10

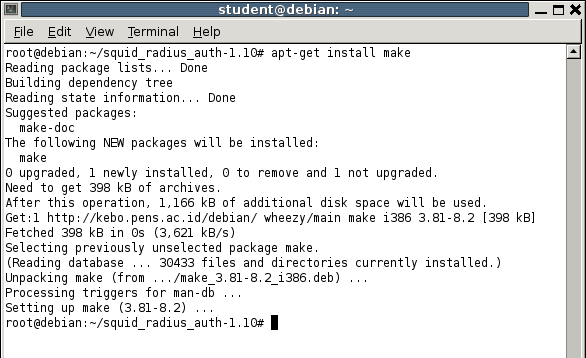

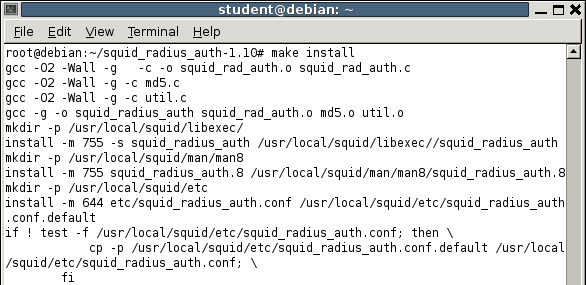

· Install plugin:

# cp Makefile.default Makefile

# make clean

# make install

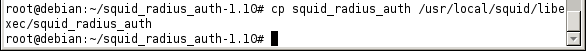

Copy file binari radius auth ke:

# cp squid_radius_auth /usr/local/squid/libexec/squid_radius_auth

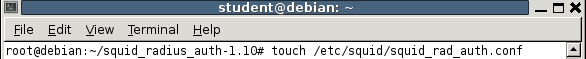

Buat file konfigurasi plugin radius:

# touch /etc/squid/squid_rad_auth.conf

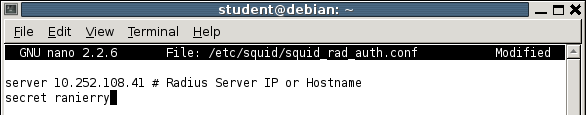

Masukkan konfigurasi berikut ke file squid_rad_auth.conf (sebagai contoh di

server 10.252.108.41):

server 10.252.108.41 # Radius Server IP or Hostname

secret ranierry

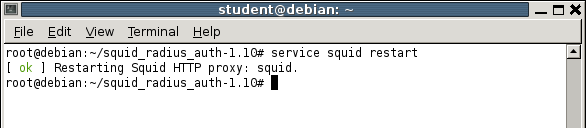

Restart service squid:

# service squid restart

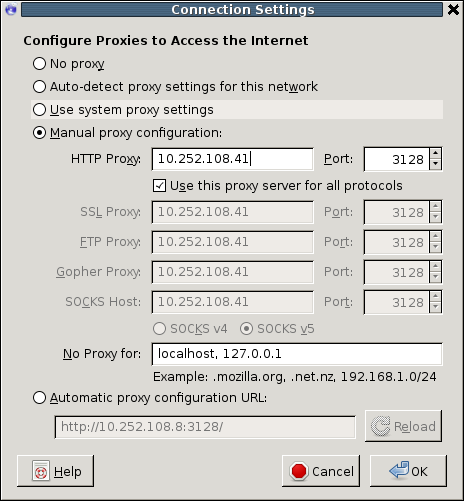

Setup browser client dengan proxy alamat IP proxy server dan port 3128. Ketika anda mulai browsing dengan browser akan muncul form login sebagai berikut:

Melihat log squid di squid server:

# tail -l /var/log/squid/access.

TOP SECURITY CHALLENGES

Increase in Sophisticated Cyber Criminals

Risiko Cyber tumbuh secara eksponensial dan serangan yang semakin canggih. Sifat terfragmentasi risiko tersebut, dari penjahat oportunistik di salah satu ujung spektrum untuk negara-negara bangsa di sisi lain, berarti organisasi dipaksa untuk terlibat dalam permainan kucing dan tikus, adalah musuh berubah dengan meningkatnya keteraturan.

Kami melihat contoh-contoh aktual dari perang cyber, di mana target bernilai tinggi, seperti bank, firma hukum dan korporat adalah target utama. Dalam skenario ini, Barat sangat rentan, karena ketergantungan pada teknologi.

Apakah penjahat cyber semakin baik atau itu pertahanan kita semakin buruk?

Musuh menjadi semakin canggih dan bahkan keamanan komputer terbaik dapat dilanggar. Para pemimpin bisnis semakin khawatir tentang kejahatan cyber dan kemampuan organisasi mereka untuk memerangi dan pulih dari serangan. Komitmen untuk mengatasi ancaman tersebut harus datang dari atas. Harus ada fokus yang jelas pada tata kelola perusahaan dan pengembangan budaya kewaspadaan. Link terlemah dalam keamanan komputer pengguna individu dan mereka mungkin tidak menyadari betapa mudahnya untuk tertipu menjadi link lemah. Sebagai contoh, email phishing menjadi semakin rumit dan sekarang berhasil digunakan untuk memperoleh rahasia dagang, komersial informasi sensitif dan kekayaan intelektual.

Data Leakage, Malicious Insiders, and remote Workers

Karyawan di seluruh dunia menggunakan jaringan bisnis untuk berkomunikasi, berkolaborasi, dan akses data. Bisnis ingin meningkatkan produktivitas telah memeluk integrasi pertumbuhan jaringan komunikasi dan operasi bisnis, dan mendorong karyawan untuk memanfaatkan teknologi seperti perangkat nirkabel dan hotspot publik. Produktivitas adalah booming, tapi kolaborasi berbasis jaringan memperkenalkan data perusahaan ke dalam lingkungan yang lebih luas yang lebih rentan dan sulit untuk melindungi.

Data yang tersimpan pada jaringan perusahaan juga beresiko karena lebih mudah diakses daripada sebelumnya. Organisasi menyediakan akses mudah ke database untuk berbagi informasi, dan penyimpanan dan teknologi kompresi telah memungkinkan untuk lebih kuat (dan risiko-sarat) endpoint. Sebuah perangkat mobile 80-MB sekarang memegang 6000 dokumen Microsoft Word atau 720.000 email, dan perangkat removable 64-GB yang baru memungkinkan seluruh hard drive untuk disalin ke perangkat seukuran satu pak permen karet. Perangkat ini memudahkan bagi karyawan, mitra, atau pencuri data untuk mengakses, memindahkan, atau kehilangan harta benda atau data pelanggan intelektual.

Untuk mengurangi kebocoran data dan melindungi informasi perusahaan, organisasi TI perlu memahami bagaimana perilaku karyawan meningkatkan risiko dan mengambil langkah-langkah untuk menumbuhkan budaya perusahaan yang sadar keamanan di mana karyawan mematuhi kebijakan dan prosedur.

Trojan / Info Setalings Keyloggers

Trojan horse atau Kuda Troya atau yang lebih dikenal sebagai Trojan dalam keamanan komputer merujuk kepada sebuah bentuk perangkat lunak yang mencurigakan (malicious software/malware) yang dapat merusak sebuah sistem atau jaringan. Tujuan dari Trojan adalah memperoleh informasi dari target (password, kebiasaan user yang tercatat dalam system log, data, dan lain-lain), dan mengendalikan target (memperoleh hak akses pada target).

Trojan berbeda dengan jenis perangkat lunak mencurigakan lainnya seperti virus komputer atau worm karena dua hal berikut:

· Trojan bersifat “stealth” (siluman dan tidak terlihat) dalam operasinya dan seringkali berbentuk seolah-olah program tersebut merupakan program baik-baik, sementara virus komputer atau worm bertindak lebih agresif dengan merusak sistem atau membuat sistem menjadi crash.

· Trojan dikendalikan dari komputer lain (komputer attacker).

Beberapa jenis Trojan yang beredar antara lain adalah:

· Pencuri password: Jenis Trojan ini dapat mencari password yang disimpan di dalam sistem operasi (/etc/passwd atau /etc/shadow dalam keluarga sistem operasi UNIX atau berkas Security Account Manager (SAM) dalam keluarga sistem operasi Windows NT) dan akan mengirimkannya kepada si penyerang yang asli. Contoh dari jenis ini adalah Passfilt Trojan yang bertindak seolah-olah dirinya adalah berkasPassfilt.dll yang aslinya digunakan untuk menambah keamanan password dalam sistem operasi Windows NT, tapi disalahgunakan menjadi sebuah program pencuri password.

· Pencatat penekanan tombol (keystroke logger/keylogger): Jenis Trojan ini akan memantau semua yang diketikkan oleh pengguna dan akan mengirimkannya kepada penyerang. Jenis ini berbeda dengan spyware, meski dua hal tersebut melakukan hal yang serupa (memata-matai pengguna).

· Tool administrasi jarak jauh (Remote Administration Tools/RAT): Jenis Trojan ini mengizinkan para penyerang untuk mengambil alih kontrol secara penuh terhadap sistem dan melakukan apapun yang mereka mau dari jarak jauh, seperti memformat hard disk, mencuri atau menghapus data dan lain-lain. Contoh dari Trojan ini adalah Back Orifice, Back Orifice 2000, dan SubSeven.

· DDoS Trojan atau Zombie Trojan: Jenis Trojan ini digunakan untuk menjadikan sistem yang terinfeksi agar dapat melakukan serangan penolakan layanan secara terdistribusi terhadap host target.

· Ada lagi sebuah jenis Trojan yang mengimbuhkan dirinya sendiri ke sebuah program untuk memodifikasi cara kerja program yang diimbuhinya. Jenis Trojan ini disebut sebagai Trojan virus.

· Cookies Stuffing, ini adalah script yang termasuk dalam metode blackhat, gunanya untuk membajak tracking code penjualan suatu produk, sehingga komisi penjualan diterima oleh pemasang cookies stuffing, bukan oleh orang yang terlebih dahulu mereferensikan penjualan produk tersebut di internet

Semoga bermanfaat 🙂

LAPORAN RESMI SSH & TELNET

Instalasi dan konfigurasi Telnet

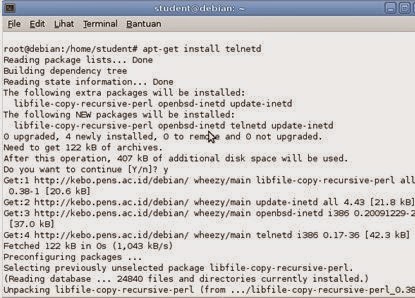

1. Instal telnet dengan menggunakan perintah apt-get install telnetd

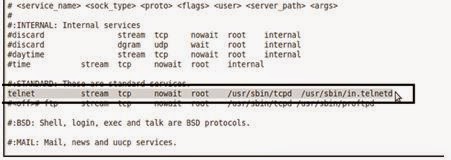

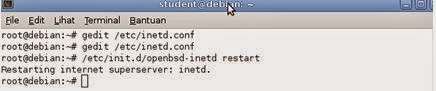

2. Kemudian enable konfigurasi telnet dengan menggunakan perintah nano /etc/inetd.conf

3. Selanjut nya restart telnet dengan menggunakan perintah /etc/init.d/openbsd-inetd restart

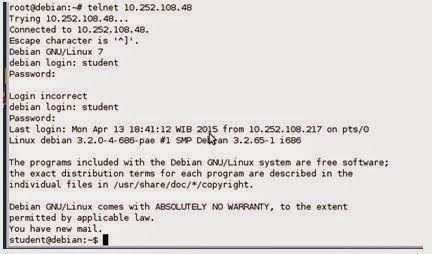

4. Lakukan testing telnet di komputer yang terhubung dengan menggunakan username dan password server.

Instalasi dan konfigurasi SSH

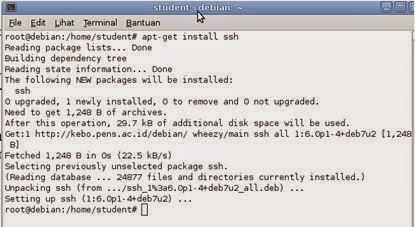

1. Instal ssh dengan menggunakan perintah apt-get install ssh

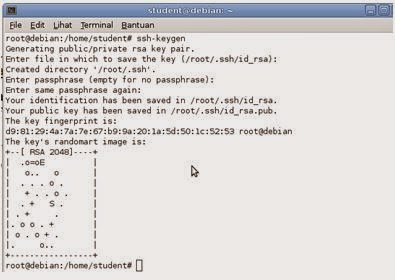

2. Buat ssh keygen agar komputer yang terhubung masuk ke server tanpa mengunakan username dan password. Gunakan perintah ssh-keygen

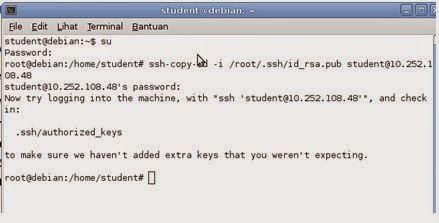

4. Kemudian pada komputer client, copy public key server ke komputer tersebut. Gunakan perintah /root/.ssh/id_rsa.pub student@10.252.108.40(server). Masukkan password jika diperlukan.

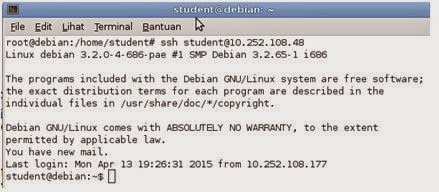

5. Pada komputer client, login ke ssh server, jika konfigurasi berhasil, maka komputer client dapat masuk tanpa menggunakan username dan password.

Laporan ini dibuat oleh :

Kelompok 8 :

Samsul Arifin (2110145005)

Willi Anugerah R. (2110145024)

Ruben Tri Sanjaya J.S. (2110145029)

POLITEKNIK ELEKTRONIKA NEGERI SURABAYA

2015

Eksploitasi Keamanan

Anatomi Suatu Serangan Hacking

1.Footprinting

Mencari rincian informasi terhadap sistem-sistem untuk dijadikan sasaran, mencakup pencarian informasi dengan search engine, whois, dan DNS zone transfer.

hacker baru mencari-cari sistem mana yang dapat disusupi. Footprinting merupakan kegiatan pencarian data berupa:

-Menentukan ruang lingkup (scope) aktivitas atau serangan

-Network enumeration

-Interogasi DNS

-Mengintai jaringan

Semua kegiatan ini dapat dilakukan dengan tools dan informasi yang tersedia bebas di Internet. Kegiatan footprinting ini diibaratkan mencari informasi yang tersedia umum melalui buku telepon. Tools yang tersedia untuk ini di antaranya

-Teleport Pro: Dalam menentukan ruang lingkup, hacker dapat men-download keseluruhan situs-situs web yang potensial dijadikan sasaran untuk dipelajari alamat, nomor telepon,contact person,dan lain seagainya.

-Whois for 95/9/NT: Mencari informasi mengenai pendaftaran domain yang digunakan suatu organisasi. Di sini ada bahaya laten pencurian domain (domain hijack).

-NSLookup: Mencari hubungan antara domain name dengan IP address.

-Traceroute 0.2: Memetakan topologi jaringan, baik yang menuju sasaran maupun konfigurasi internet jaringan sasaran.

2.Scanning

Terhadap sasaran tertentu dicari pintu masuk yang paling mungkin. Digunakan ping sweep dan portscan.

3.Enumeration

Telaah intensif terhadap sasaran,yang mencariuser accountabsah, network resource and share, dan aplikasi untuk mendapatkan mana yang proteksinya lemah.

enumerasi sudah bersifat sangat intrusif terhadap suatu sistem. Di sini penyusup mencari account name yang absah,password,serta share resources yang ada. Pada tahap ini,khusus untuk sistem-sistem Windows, terdapat port 139 (NetBIOS session service) yang terbuka untuk resource sharing antar-pemakai dalam jaringan. Anda mungkin berpikir bahwa hard disk yang di-share itu hanya dapat dilihat oleh pemakai dalam LAN saja. Kenyataannya tidak demikian.NetBIOS session service dapat dilihat oleh siapa pun yang terhubung ke Internet di seluruh dunia! Tools seperti Legion,SMBScanner ,atau SharesFinder membuat akses ke komputer orang menjadi begitu mudah (karena pemiliknya lengah membuka resource share tanpa password).

4.Gaining Access

Mendapatkan data lebih banyak lagi untuk mulai mencoba mengakses sasaran.Meliputi mengintip dan merampas password,menebak password, serta

melakukan buffer overflow. gaining access adalah mencoba mendapatkan akses ke dalam suatu sistem sebagai user biasa.Ini adalah kelanjutan dari kegiatan enumerasi,sehingga biasanya di sini penyerang sudah mempunyai paling tidak user account yang absah,dan tinggal mencari passwordnya saja.

Bila resource share-nya diproteksi dengan password, maka passwordini dapat saja ditebak (karena banyak yang menggunakan password sederhana dalam melindungi komputernya).Menebaknya dapat secara otomatis melalui dictionary attack (mencobakan kata-kata dari kamus sebagai password) atau brute-force attack (mencobakan kombinasi semua karakter sebagai password).Dari sini penyerang mungkin akan berhasil memperoleh logon sebagai user yang absah.

5.Escalating Privilege

Bila baru mendapatkan user password di tahap sebelumnya,di tahap ini diusahakan mendapat privilese admin jaringan dengan password cracking atau exploit sejenis getadmin, sechole, atau lc_messages. Escalating Privilege mengasumsikan bahwa penyerang sudah mendapatkan logon access pada sistem sebagai user biasa. Penyerang kini berusaha naik kelas menjadi admin (pada sistem Windows) atau menjadi root (pada sistem Unix/Linux).Teknik yang digunakan sudah tidak lagi dictionary attack atau brute-force attack yang memakan waktu itu, melainkan mencuri password file yang tersimpan dalam sistem dan memanfaatkan kelemahan sistem. Pada sistem Windows 9x/ME password disimpan dalam file .PWL sedangkan pada Windows NT/2000 dalam file .SAM.

6.Pilfering

Proses pengumpulan informasi dimulai lagi untuk mengidentifikasi mekanisme untuk mendapatkan akses ke trusted system. Mencakup evaluasi trust dan pencarian cleartext password di registry,config file,dan user data.

7.Covering Track

Begitu kontrol penuh terhadap sistem diperoleh,maka menutup jejak menjadi prioritas. Meliputi membersihkan network log dan penggunaan hide tool seperti macam-macam rootkit dan file streaming.

penyerang sudah berada dan menguasai suatu sistem dan kini berusaha untuk mencari informasi lanjutan (pilfering),menutupi jejak penyusupannya (covering tracks),dan menyiapkan pintu belakang (creating backdoor) agar lain kali dapat dengan mudah masuk lagi ke dalam sistem.Adanya Trojan pada suatu sistem berarti suatu sistem dapat dengan mudah dimasuki penyerang tanpa harus bersusah payah melalui tahapan-tahapan di atas, hanya karena kecerobohan pemakai komputer itu sendiri.

8.Creating Backdoors

Pintu belakang diciptakan pada berbagai bagian dari sistem untuk memudahkan masuk kembali ke sistem ini dengan cara membentuk user account palsu,menjadwalkan batch job,mengubah startup file, menanamkan servis pengendali jarak jauh serta monitoring tool,dan menggantikan aplikasi dengan trojan.

9.Denial Of Service

Bila semua usaha di atas gagal, penyerang dapat melumpuhkan sasaran sebagai usaha terakhir.Meliputi SYN flood,teknik-teknik ICMP, Supernuke, land/latierra, teardrop, bonk, newtear, trincoo, smurf,dan lain-lain.

kalau penyerang sudah frustrasi tidak dapat masuk ke dalam sistem yang kuat pertahanannya,maka yang dapat dilakukannya adalah melumpuhkan saja sistem itu dengan menyerangnya menggunakan paket-paket data yang bertubi-tubi sampai sistem itu crash. Denial of service attack sangat sulit dicegah,sebab memakan habis bandwidth yang digunakan untuk suatu situs. Pencegahannya harus melibatkan ISP yang bersangkutan. Para script kiddies yang pengetahuan hacking-nya terbatas justru paling gemar melakukan kegiatan yang sudah digolongkan tindakan kriminal di beberapa negara ini.

Wireshark

Wireshark merupakan salah satu tools atau aplikasi “Network Analyzer” atau Penganalisa Jaringan. Penganalisaan Kinerja Jaringan itu dapat melingkupi berbagai hal, mulai dari proses menangkap paket-paket data atau informasi yang berlalu-lalang dalam jaringan, sampai pada digunakan pula untuk sniffing (memperoleh informasi penting seperti password email, dll). Wireshark sendiri merupakan free tools untuk Network Analyzer yang ada saat ini. Dan tampilan dari wireshark ini sendiri terbilang sangat bersahabat dengan user karena menggunakan tampilan grafis atau GUI (Graphical User Interface).

Kegunaan

· Menganalisa jaringan.

· Menangkap paket data atau informasi yang berkeliaran da;am jaringan yang terlihat.

· Penganalisaan informasi yang didapat dilakukan denga sniffing, dengan begitu dapat diperoleh informasi penting seperti password, dll.

· Membaca data secara langsung dari Ethernet, Token-Ring, FDDI, serial (PPP dan SLIP), 802.11 wireless LAN, dan koneksi ATM.

· Dapat mengetahui IP seseorang melalui typingan room.

· Menganalisa transmisi paket data dalam jaringan, proses koneksi, dan transmisi data antar komputer. , dll.

http://www.domainwhitepages.com

Melacak Lokasi server (real address) suatu situs Kita dapat melacak lokasi server suatu situs hanya dengan mengetahui alamat situsnya saja. Coba anda buka http://www.domainwhitepages.com Tinggal masukkan IP address situs tadi atau masukkan alamat situsnya dan anda akan mendapatkan info lengkap tentang server dari situs tersebut diantaranya adalah lokasi negara dan kota.

Laporan Resmi SNORT

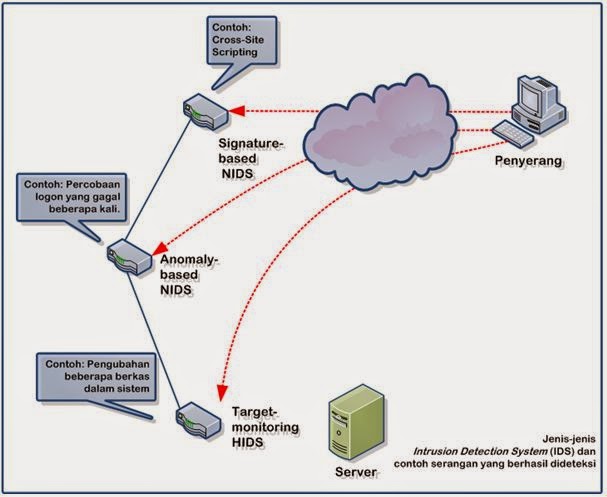

Intrusion Detection System (disingkat IDS) adalah sebuah aplikasi perangkat lunak atau perangkat keras yang dapat mendeteksi aktivitas yang mencurigakan dalam sebuah sistem atau jaringan. IDS dapat melakukan inspeksi terhadap lalu lintas inbound dan outbound dalam sebuah sistem atau jaringan, melakukan analisis dan mencari bukti dari percobaan intrusi (penyusupan).

Ada dua jenis IDS, yakni:

· Network-based Intrusion Detection System (NIDS): Semua lalu lintas yang mengalir ke sebuah jaringan akan dianalisis untuk mencari apakah ada percobaan serangan atau penyusupan ke dalam sistem jaringan. NIDS umumnya terletak di dalam segmen jaringan penting di mana server berada atau terdapat pada “pintu masuk” jaringan. Kelemahan NIDS adalah bahwa NIDS agak rumit diimplementasikan dalam sebuah jaringan yang menggunakan switch Ethernet, meskipun beberapa vendor switch Ethernetsekarang telah menerapkan fungsi IDS di dalam switch buatannya untuk memonitor port atau koneksi.

· Host-based Intrusion Detection System (HIDS): Aktivitas sebuah host jaringan individual akan dipantau apakah terjadi sebuah percobaan serangan atau penyusupan ke dalamnya atau tidak. HIDS seringnya diletakkan pada server-server kritis di jaringan, seperti halnya firewall, web server, atau server yang terkoneksi ke Internet.

Implementasi dan cara kerja

Ada beberapa cara bagaimana IDS bekerja. Cara yang paling populer adalah dengan menggunakan pendeteksian berbasis signature(seperti halnya yang dilakukan oleh beberapa antivirus), yang melibatkan pencocokan lalu lintas jaringan dengan basis data yang berisi cara-cara serangan dan penyusupan yang sering dilakukan oleh penyerang. Sama seperti halnya antivirus, jenis ini membutuhkan pembaruan terhadap basis data signature IDS yang bersangkutan.

Metode selanjutnya adalah dengan mendeteksi adanya anomali, yang disebut sebagai Anomaly-based IDS. Jenis ini melibatkan pola lalu lintas yang mungkin merupakan sebuah serangan yang sedang dilakukan oleh penyerang. Umumnya, dilakukan dengan menggunakan teknik statistik untuk membandingkan lalu lintas yang sedang dipantau dengan lalu lintas normal yang biasa terjadi. Metode ini menawarkan kelebihan dibandingkan signature-based IDS, yakni ia dapat mendeteksi bentuk serangan yang baru dan belum terdapat di dalam basis datasignature IDS. Kelemahannya, adalah jenis ini sering mengeluarkan pesan false positive. Sehingga tugas administrator menjadi lebih rumit, dengan harus memilah-milah mana yang merupakan serangan yang sebenarnya dari banyaknya laporan false positive yang muncul.

Teknik lainnya yang digunakan adalah dengan memantau berkas-berkas sistem operasi, yakni dengan cara melihat apakah ada percobaan untuk mengubah beberapa berkas sistem operasi, utamanya berkas log. Teknik ini seringnya diimplementasikan di dalam HIDS, selain tentunya melakukan pemindaian terhadap log sistem untuk memantau apakah terjadi kejadian yang tidak biasa.

nort

Tiga buah mode, yaitu

1. Sniffer mode, untuk melihat paket yang lewat di jaringan.

2. Packet logger mode, untuk mencatat semua paket yang lewat di jaringan untuk di analisa di kemudian hari.

3. Intrusion Detection mode, pada mode ini snort akan berfungsi untuk mendeteksi serangan yang dilakukan melalui jaringan komputer. Untuk menggunakan mode IDS ini di perlukan setup dari berbagai rules / aturan yang akan membedakan sebuah paket normal dengan paket yang membawa serangan.

Sniffer Mode

Untuk menjalankan snort pada sniffer mode tidaklah sukar, beberapa contoh perintah-nya terdapat di bawah ini:

#snort –v

#snort –vd

#snort –vde

#snort –v –d –e

Dengan menambahkan beberapa switch –v, -d, -e akan menghasilkan beberapa keluaran yang berbeda, yaitu

-v, untuk melihat header TCP/IP paket yang lewat.

-d, untuk melihat isi paket.

-e, untukmelihat header link layer paketsepertiethernet header

Packet Logger Mode

Akan sangat melelahkan untuk melihat paket yang lewat sedemikian cepat di layar terutama jika kita menggunakan ethernet berkecepatan 100Mbps, layar akan scrolling dengan cepat sekali dan susah untuk melihat paket yang di inginkan. Cara paling sederhana untuk mengatasi hal ini adalah menyimpan dulu semua paket yang lewat kesebuah file untuk dilihat kemudian. Beberapa perintah yang mungkin dapat digunakan untuk mencatat paket yang ada adalah :

./snort –dev –l ./log

./snort –dev –l ./log –h 192.168.0.0/24

./snort –dev –l ./log –b

perintah yang paling penting untuk me-log paket yang lewat adalah :

-l ./log

yang menentukan bahwa paket yang lewat akan di log / di catat ke file ./log. Beberapa perintah tambahan dapat digunakan seperti –h 192.168.0.0/24 yang menunjukan bahwa yang di catat hanya packet dari host mana saja, dan –b yang memberitahukan agar file yang di log dalam format binary, bukan ASCII.

Untuk membaca file log dapat dilakukan dengan menjalankan snort dengan di tambahkan perintah -r nama file log-nya, seperti,

./snort –dv –r packet.log

./snort –dvr packet.log icmp

Intrusion Detection Mode

Mode operasi snort yang paling rumit adalah sebagai pendeteksi penyusup (intrusion detection) di jaringan yang kita gunakan. Ciri khas mode operasi untuk pendeteksi penyusup adalah dengan menambahkan perintah ke snort untuk membaca file konfigurasi –c nama-file-konfigurasi.conf. Isi file konfigurasi ini lumayan banyak, tapi sebagian besar telah di set secara baik dalam contoh snort.conf yang dibawa oleh source snort.

Beberapa contoh perintah untuk mengaktifkan snort untuk melakukan pendeteksian penyusup, seperti

./snort –dev –l ./log –h 192.168.0.0/24 –c snort.conf

./snort –d –h 192.168.0.0/24 –l ./log –c snort.conf

Untuk melakukan deteksi penyusup secara prinsip snort harus melakukan logging paket yang lewat dapat menggunakan perintah –l nama-file-logging, atau membiarkan snort menggunakan default file logging-nya di directory /var/log/snort. Kemudian menganalisa catatan / logging paket yang ada sesuai dengan isi perintah snort.conf.

Ada beberapa tambahan perintah yang akan membuat proses deteksi menjadi lebih effisien, mekanisme pemberitahuan alert di Linux dapat di set dengan perintah –A sebagai berikut,

-A fast, mode alert yang cepat berisi waktu, berita, IP & port tujuan.

-A full, mode alert dengan informasi lengkap.

-A unsock, mode alert ke unix socket.

-A none, mematikan mode alert.

Untuk mengirimkan alert ke syslog UNIX kita bisa menambahkan switch –s, seperti tampak pada beberapa contoh di bawah ini.

./snort –c snort.conf –l ./log –s –h 192.168.0.0/24

./snort –c snort.conf –s –h 192.168.0.0/24

Untuk mengirimkan alert binary ke workstation windows, dapat digunakan perintah di bawah ini,

./snort –c snort.conf –b –M WORKSTATIONS

Agar snort beroperasi secara langsung setiap kali workstation / server di boot, kita dapat menambahkan ke file /etc/rc.d/rc.local perintah di bawahini

/usr/local/bin/snort –d –h 192.168.0.0/24 –c /root/snort/snort.conf –A full –s –D

atau

/usr/local/bin/snort –d –c /root/snort/snort.conf –A full –s –D

Dimana –D adalah switch yang menset agar snort bekerja sebagai Daemon (bekerja dibelakang layar).

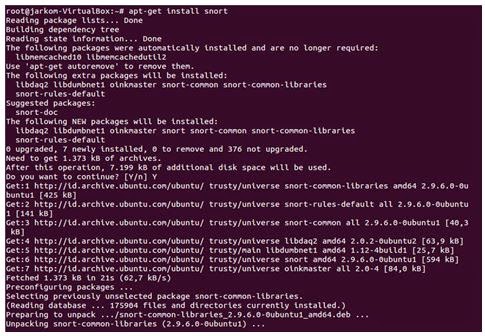

Percobaan

Install snort dengan perintah :

#apt–get install snort

Setelah itu akan ada perintah untuk input range network yang akan digunakan. Isi seperti gambar dibawah ini.

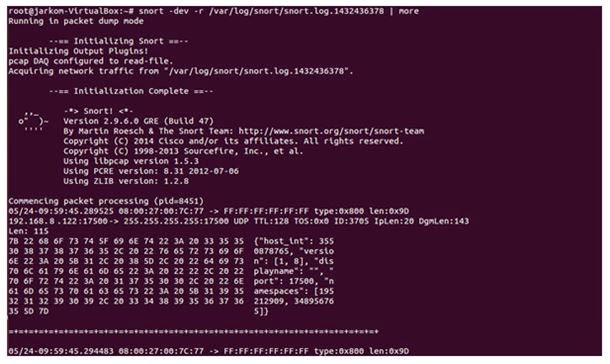

MENJALANKAN SNORT

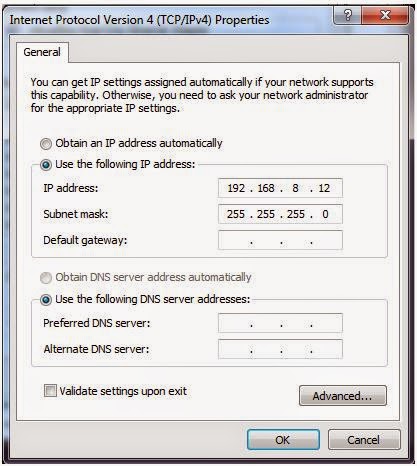

Untuk menjalankan snort, komputer client akan mengakses komputer server yang sebelumnya telah di install snort. Pada client ubah konfigurasi IP address sesuai dengan jaringan yang sama dengan yang dimiliki oleh server.

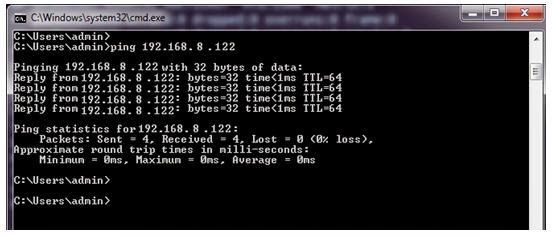

Untuk mengirimkan paket yang nantinya akan dideteksi oleh snort yang terdapat pada komputer server. Jalankan perintah dibawah ini pada komputer klien.

#ping

Setelah itu jalankan snort mode sniffer pada komputer server dengan perintah seperti dibawah ini.

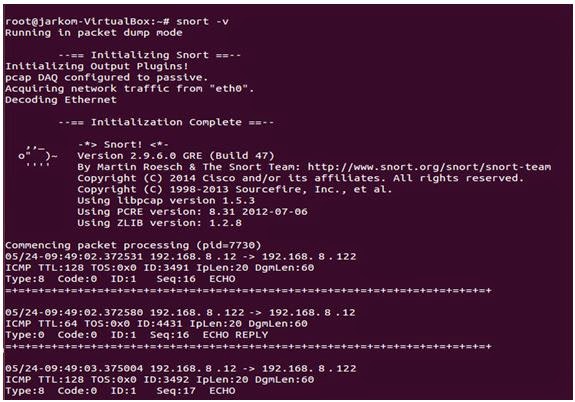

#snort –v. Perintah ini akan menghasilkan informasi TCP / IP paket header ketika dijalankan.

Untuk menampilkan IP dan TCP / UDP / ICMP header, dan tidak menampilkan informasi yang lain ketikan perintah dibawah ini.

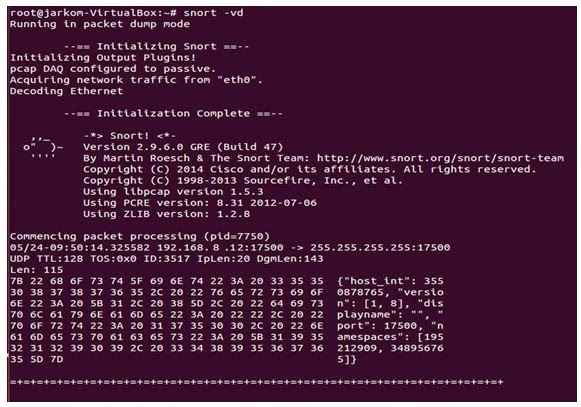

#snort –vd

Untuk memberikan instruksi pada snort untuk menampilkan paket data dan juga informasi header. Ketikkan perintah dibawah ini.

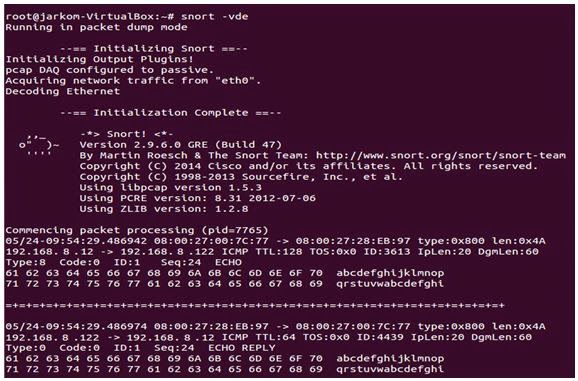

#snort –vde

Untuk menampilkan paket data dan juga informasi header. Bedanya setiap baris perintah yang dihasilkan dapat terdaftar secara terpisah atau dalam bentuk gabungan. Gunakan perintah berikut.

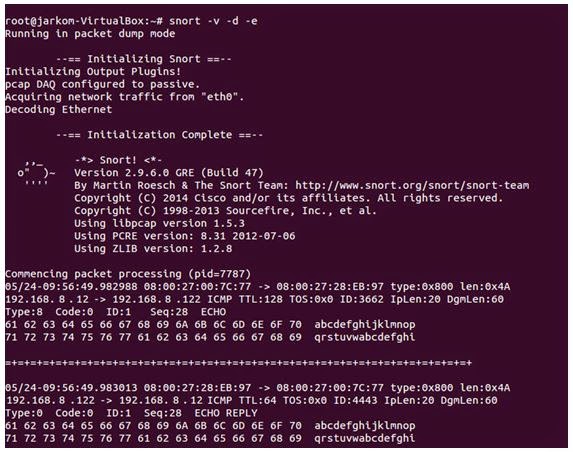

#snort –v –d –e

Untuk mempermudah pembacaan, masukkan hasil snort kedalam sebuah file dengan menjalankan perintah berikut.

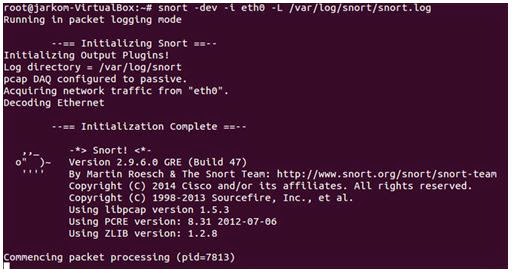

#snort –dev –i eth0 –L /var/log/snort/snort.log

Lalu setelah meng-eksekusi perintah diatas maka akan menghasilkan file baru yang terdapat pada /var/log/snort dengan nama file snort.log. untuk membaca file cukup ketikkan perintah dibawah ini.

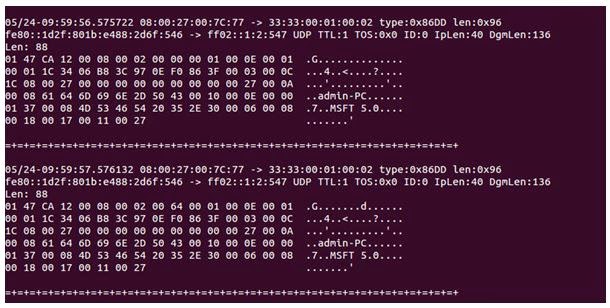

#snort -dev -r /var/log/snort/

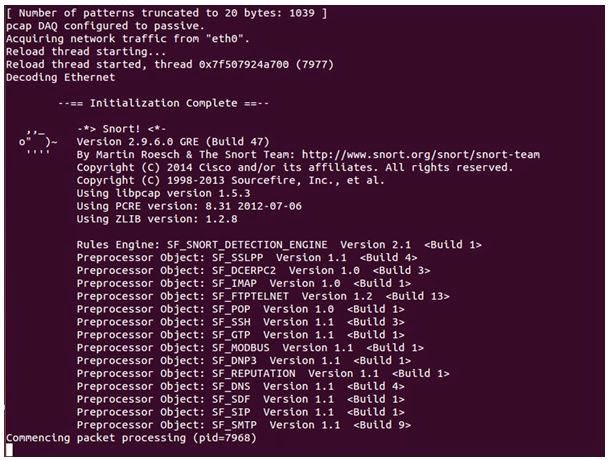

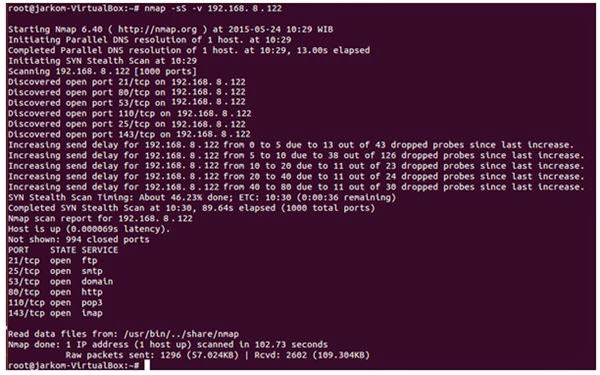

Setelah itu lakukan uji coba dengan menjalankan scanning dari komputer Client menuju komputer yang menggunakan snort (PC Server) dengan perintah nmap. Terlebih dulu jalankan snort dengan menggunakan mode NIDS.Lakukan scanning dengan menggunakan perintah :

#snort -d -h 192.168.1.0/24 host -l /var/log/snort –c /etc/snort/snort.conf

#nmap -sS -v

Jika proses scanning terekam oleh snort, maka copy-kan hasil snort yang terdapat pada bagian scanning SYN, dan untuk melihat, gunakan perintah berikut.

#snort –dev –r | more.

Buat rule baru untuk snort dengan nama alltcp.rules dan letakkan file tersebut pada direktori /etc/snort/rules. Untuk menambahkan rule pada snort ketikkan perintah berikut:

alerttcp any any -> any any (content:”www.facebook.com”;

msg:”Someone is visiting Facebook”;sid:1000001;rev:1;)

alerttcp any any -> any any (msg:”TCP Traffic”;sid:1000002;rev:0;)

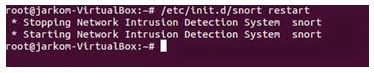

Jalankan perintah #/etc/init.d/snort restart untuk merestart komputer dan menyimpan semua perubahan konfigurasi yang telah dilakukan.

Laporan ini dibuat oleh :

Kelompok 8 :

Samsul Arifin (2110145005)

Willi Anugerah R. (2110145024)

Ruben Tri Sanjaya J.S. (2110145029)

POLITEKNIK ELEKTRONIKA NEGERI SURABAYA

2015

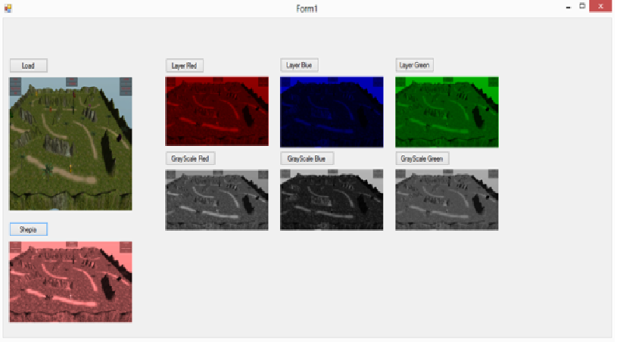

Manipulasi RGB dengan Visual Studio 2012

Code :

using System;

using System.Collections.Generic;

using System.ComponentModel;

using System.Data;

using System.Drawing;

using System.Linq;

using System.Text;

using System.Threading.Tasks;

using System.Windows.Forms;

namespace Image3

{

public partial class Form1 : Form

{

Bitmap objBitmap1;

Bitmap objBitmap2;

Bitmap objBitmap3;

Bitmap objBitmap4;

Bitmap objBitmap5;

Bitmap objBitmap6;

Bitmap objBitmap7;

Bitmap objBitmap8;

public Form1()

{

InitializeComponent();

}

private void button1_Click(object sender, EventArgs e)

{

DialogResult d = openFileDialog1.ShowDialog();

if (d == DialogResult.OK)

{

objBitmap1 = new Bitmap(openFileDialog1.FileName);

pictureBox1.Image = objBitmap1;

}

}

private void button2_Click(object sender, EventArgs e)

{

objBitmap2 = new Bitmap(objBitmap1);

for (int x = 0; x < objBitmap1.Width; x++)

{

for (int y = 0; y < objBitmap1.Height; y++)

{

Color w = objBitmap1.GetPixel(x, y);

int wr = w.R;

Color new_w = Color.FromArgb(wr, 0, 0);

objBitmap2.SetPixel(x, y, new_w);

}

pictureBox2.Image = objBitmap2;

}

}

private void button3_Click(object sender, EventArgs e)

{

objBitmap3 = new Bitmap(objBitmap1);

for (int x = 0; x < objBitmap1.Width; x++)

{

for (int y = 0; y < objBitmap1.Height; y++)

{

Color w = objBitmap1.GetPixel(x, y);

int wb = w.B;

Color new_w = Color.FromArgb(wb, wb, wb);

objBitmap3.SetPixel(x, y, new_w);

}

pictureBox3.Image = objBitmap3;

}

}

private void Form1_Load(object sender, EventArgs e)

{

}

private void button4_Click(object sender, EventArgs e)

{

objBitmap4 = new Bitmap(objBitmap1);

for (int x = 0; x < objBitmap1.Width; x++)

{

for (int y = 0; y < objBitmap1.Height; y++)

{

Color w = objBitmap1.GetPixel(x, y);

int wb = w.B;

Color new_w = Color.FromArgb(0, 0, wb);

objBitmap4.SetPixel(x, y, new_w);

}

pictureBox4.Image = objBitmap4;

}

}

private void button6_Click(object sender, EventArgs e)

{

objBitmap5 = new Bitmap(objBitmap1);

for (int x = 0; x < objBitmap1.Width; x++)

{

for (int y = 0; y < objBitmap1.Height; y++)

{

Color w = objBitmap1.GetPixel(x, y);

int wg = w.G;

Color new_w = Color.FromArgb(0, wg, 0);

objBitmap5.SetPixel(x, y, new_w);

}

pictureBox6.Image = objBitmap5;

}

}

private void button5_Click(object sender, EventArgs e)

{

objBitmap6 = new Bitmap(objBitmap1);

for (int x = 0; x < objBitmap1.Width; x++)

{

for (int y = 0; y < objBitmap1.Height; y++)

{

Color w = objBitmap1.GetPixel(x, y);

int wr = w.R;

Color new_w = Color.FromArgb(wr, wr, wr);

objBitmap6.SetPixel(x, y, new_w);

}

pictureBox5.Image = objBitmap6;

}

}

private void button7_Click(object sender, EventArgs e)

{

objBitmap7 = new Bitmap(objBitmap1);

for (int x = 0; x < objBitmap1.Width; x++)

{

for (int y = 0; y < objBitmap1.Height; y++)

{

Color w = objBitmap1.GetPixel(x, y);

int wg = w.G;

Color new_w = Color.FromArgb(wg, wg, wg);

objBitmap7.SetPixel(x, y, new_w);

}

pictureBox7.Image = objBitmap7;

}

}

private void button8_Click(object sender, EventArgs e)

{

objBitmap8 = new Bitmap(objBitmap1);

for (int x = 0; x < objBitmap1.Width; x++)

{

for (int y = 0; y < objBitmap1.Height; y++)

{

Color w = objBitmap1.GetPixel(x, y);

int wr = w.R;

int r,g,b;

if (2 * wr < 255)

{

r = 2 * wr;

}

else

{

r = 255;

}

if ((18 / 10) * wr < 255)

{

g = (18 / 10) * wr;

}

else

{

g = 255;

}

b = wr;

Color new_w = Color.FromArgb(r,g,b);

objBitmap8.SetPixel(x, y, new_w);

}

pictureBox8.Image = objBitmap8;

}

}

}

}

Out put :

Dari program di atas kita menampilkan Layer Red, Green dan Blue, selain itu kita juga menampilkan Grayscale Red, Green, Blue.

pada setiap layer kita hanya menampilkan sisi warna tipe layer pada setiap pixelnya, sehingga hasil nya seperti di atas. seperti ini “Color new_w = Color.FromArgb(wb, wb, wb)”

pada gray scale kita hanya merubah bagian RGB tertentu menjadi warna RGB tipe gray scale dan yang lain nya menjadi 0. seperti ini “Color new_w = Color.FromArgb(0, 0, wb)”

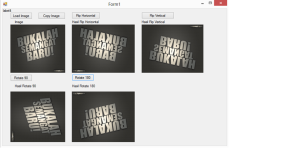

Fungsi Setpixel dan Getpixel untuk Copy dan Flip Citra menggunakan Visual Studio 2012

Code :

using System;

using System.Collections.Generic;

using System.ComponentModel;

using System.Data;

using System.Drawing;

using System.Linq;

using System.Text;

using System.Threading.Tasks;

using System.Windows.Forms;

namespace Image2

{

public partial class Form1 : Form

{

Bitmap objBitmap;

Bitmap objBitmap1;

Bitmap objBitmap2;

Bitmap objBitmap3;

Bitmap objBitmap4;

public Form1()

{

InitializeComponent();

}

private void Form1_Load(object sender, EventArgs e)

{

}

private void button1_Click (object sender, EventArgs e)

{

DialogResult d = openFileDialog1.ShowDialog();

if (d == DialogResult.OK)

{

objBitmap = new Bitmap(openFileDialog1.FileName);

pictureBox1.Image = objBitmap;

}

}

private void button2_Click(object sender, EventArgs e)

{

objBitmap1 = new Bitmap(objBitmap);

for (int x = 0; x < objBitmap.Width; x++)

{

for (int y = 0; y < objBitmap.Height; y++)

{

Color w = objBitmap.GetPixel(x, y);

objBitmap1.SetPixel(x, y, w);

}

pictureBox2.Image = objBitmap1;

}

}

private void button3_Click(object sender, EventArgs e)

{

objBitmap1 = new Bitmap(objBitmap);

for (int x = 0; x < objBitmap.Width; x++)

{

for (int y = 0; y < objBitmap.Height; y++)

{

Color w = objBitmap.GetPixel(x, y);

objBitmap1.SetPixel(objBitmap.Width – 1 – x, y, w);

}

pictureBox2.Image = objBitmap1;

}

}

private void button4_Click(object sender, EventArgs e)

{

objBitmap2 = new Bitmap(objBitmap);

for (int x = 0; x < objBitmap.Width; x++)

{

for (int y = 0; y < objBitmap.Height; y++)

{

Color w = objBitmap.GetPixel(x, y);

objBitmap2.SetPixel(x, objBitmap.Height – 1 – y, w);

}

pictureBox3.Image = objBitmap2;

}

}

private void label2_Click(object sender, EventArgs e)

{

}

private void label1_Click(object sender, EventArgs e)

{

}

private void pictureBox2_Click(object sender, EventArgs e)

{

}

private void button5_Click(object sender, EventArgs e)

{

objBitmap3 = new Bitmap(objBitmap.Height, objBitmap.Width);

for (int x = 0; x < objBitmap.Width; x++)

{

for (int y = 0; y < objBitmap.Height; y++)

{

//int a = x;

Color w = objBitmap.GetPixel(x, y);

objBitmap3.SetPixel(objBitmap.Height – 1 – y, x, w);

}

pictureBox4.Image = objBitmap3;

}

}

private void button6_Click(object sender, EventArgs e)

{

objBitmap4 = new Bitmap(objBitmap);

for (int x = 0; x < objBitmap.Width; x++)

for (int y = 0; y < objBitmap.Height; y++)

{

Color w = objBitmap.GetPixel(x, y);

objBitmap4.SetPixel(objBitmap.Width – 1 – x, objBitmap.Height – 1 – y, w);

}

pictureBox5.Image = objBitmap4;

}

}

}

Out put :

jadi dari program dan output di atas, kita melakukan flip Horizontal, Vertical, Rotate 90 dan Rotate 180. kita melakukan program tersebut memindahkan setiap pixel RGB nya. ehehehhe 🙂

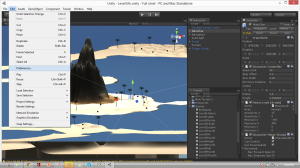

Coding Game dengan Visual Studio 2010

Ini saya kasih sedikit trik koding game menggunkan engine Unity 3D. Banyak developer-develper unity 3D bermunculan di Indonesia, terbukti banyak forum unity 3D di sosial network. secara defult, kita memprogram code C# di Unity akan di edit menggunakan MonoDevelop, tapi bagi teman-teman yang udah suka dan cinta dengan vitur vitur Microsoft khusus nya Visual Studi 2010, tidak usah khawatir. karena kita bisa melakukan edit program code C# melalui Visual Studio 2010.

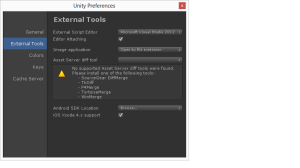

ini ada langkah-langkahnya :

kita meilih sub menu “Edit” –> “Preferences”

pilih “External Tool” lalu klik “External Script Editor” untuk memilih “Microsoft Visual Studi 2010”.

Maka anda sekarang bisa megedit code selalu melalui Visual Studio 2010. hehehe

Teknologi Kinect Microsoft degan Kaya Fitur

Kinect adalah salah satu teknologi yang bisa di bilang baru untuk tahun 2012. sehingga banyak developer developer berbondong bondong mengotak-atik kinect tersebut. untuk tahun 2013 sudah banyak sekali tutorial tentang kinect bermunculan di you tube. dan juga banyak game yang menggunakan kinect bermunculan.

Sedikit sejarah tentang kinect. Kinect didasarkan dari teknologi perangkat lunak yang dikembangkan secara internal oleh Rare, anak perusahaan dari Microsoft Game Studios milik Microsoft, dan teknologi kamera oleh pengembang Israel, PrimeSense. PrimeSense mengembangkan sistem yang dapat mengintepretasikan gestur secara spesifik, sehingga kontrol secara hands-free dapat dilakukan pada perangkat elektronik menggunakan proyektor infrared dan kamera, serta microchip khusus untuk melacak pergerakan objek dan individu pada bidang tiga dimensi. Sistem 3D scanner tersebut dinamakan Light Coding yang menggunakan variasi dari rekonstruksi gambar 3D.

Sensor Kinect adalah batang horizontal yang terhubung dengan alas kecil yang memiliki poros yang dapat berputar. Sensor Kinect dirancang untuk diletakkan diatas maupun di bawah TV. Perangkat ini memiliki kamera RGB, sensor kedalaman dan mikrofon yang berjalan di perangkat software khusus, yang menyediakan kemampuan untuk menangkap gerak secara 3D, mengenali wajah dan mengenali suara. Saat diluncurkan, fitur pengenal suara hanya tersedia di Jepang, Amerika Serika Kanada, dan Inggris. Sekarang fitur ini tersedia di Australia, kanada, Prancis, Jerman, Irlandia, Jepang Meksiko, New Zealand Amerika Serikat dan Inggris. Sistem multi-mikrofon pada Sensor Kinect memungkinkan Xbox 360 untuk mengurangi suara bising, sehingga kegiatan seperti ngobrol secara hands-free dapat dilakukan lewat Xbox Live.

Sensor kedalaman terdiri dari proyektor laser infrared dikombinasikan dengan sensor CMOS monokromatik, yang merekam data video 3D dalam kondisi pencahayaan apapun. Area pengenalan sensor kedalaman dapat diatur, dan perangkat lunak Kinect secara otomatis mampu mengkalibrasikan sensor berdasarkan permainan dan kondisi lingkungan pemain, mengenali keberadaan furnitur maupun halangan lain. Kinect secara simultan mampu mengenali hingga enam orang, termasuk dua pemain aktif untuk dianalisis gerakannya pada 20 titik sendi tiap orang. Namun, PrimeSense menyatakan bahwa jumlah orang yang dapat “dilihat” (tidak diproses sebagai pemain) hanya dibatasi oleh berapa banyak yang dapat masuk ke dalam jangkauan kamera.

Sekian info tentang kinect, terimakasih telah berkunjung. hehehe 🙂